Especialistas en seguirdad de la internet se han dedicado por años en ayudar a los administradores de WordPress para que puedan identificar y corregir los sitios web hackeados por entidades que se dedican a hackear testeando y observando el comportamiento de sitios web, que pueden ser altamente vulnerables. Es por esto que estamos desarrollando estos tips para ayudar a los propietarios de sitios web que pasan por el proceso de identificación y limpieza de sitios web WordPress hackeados. No querermos que sea un dolor de cabeza este proceso, sino que sea una ayuda para poder resolver el 70% de las infecciones que vemos. La guía refleja el uso que se hace de nuestro plugin de seguridad para WordPress gratuito.

Indicadores Comunes para Saber que un Sitio Web WordPress Fue Hackeado

- Notificaciones de listas negras por Google, Bing, McAfee

- Comportamientos extraños de navegadores

- Spam en contenido del motor de búsqueda

- Notificación de sitio web suspenso por host

- Cambios de archivos o problemas de integridad en el core

- Notificaciones en los resultados de búsqueda de Google (SEO poisoning)

Instale el Plugin Sucuri

Si su sitio web WordPress ha sido hackeado, nuestro plugin de seguridad gratuito le ayudará a identificar las áreas que necesitan ser limpiadas.

Sucuri mantiene activamente un plugin de seguridad para WordPress gratuito con opciones para mejorar la seguridad de su sitio web e identificar indicadores de compromiso. Esta herramienta le ayudará a seguir la mayoría de los pasos de esta guía.

Para instalar el plugin de seguridad Sucuri:

Inicie sesión en WordPress como admin y seleccione Plugins > Add New.

- Escriba Sucuri Scanner.

- Haga clic en Install Now en el Sucuri Security – Auditing, Malware Scanner and Security Hardening.

- Active su plugin.

Escanee Su Sitio Web

Utilice el plugin Sucuri para escanear su sitio web y encontrar payloads maliciosas y donde se ubica el malware. Siga los tres pasos al instante, con nuestros asequibles planes de seguridad para WordPress. Para escanear el WordPress en búsqueda de hacks usando el plugin Sucuri:

- Inicie sesión en WordPress como admin y seleccione Sucuri Security > Malware Scan.

- Haga clic en Scan Website.

- Si su sitio web está infectado, verá un aviso como el que se muestra en la siguiente captura de pantalla.

Si el escáner remoto no encuentra el payload, haga las otras pruebas de esta sección, o compruebe manualmente el tab iFrames / Links / Scripts del Malware Scan buscando elementos sospechosos.

Si usted tiene varios sitios web en el mismo servidor, se recomienda el escaneo de todos ellos (o utilice SiteCheck para hacerlo). La contaminación cruzada de sitios web es una de las principales causas de re infección. Aconsejamos a todos los propietarios de sitios web que aíslen su host y sus cuentas web.

La función Malware Scan es un escáner remoto que navega por el sitio web para identificar los posibles problemas de seguridad. Algunos problemas no aparecen en un navegador, sino que se manifiestan en el servidor (es decir, puertas traseras, phishing y scripts basados en el servidor). El enfoque más abrangente para la verificación incluyen los escáneres remoto y del lado del servidor. Sepa cómo los escáneres remotos trabajan.

Verifique la Integridad de Archivos Core

La mayoría de los archivos core de WordPress no deben modificarse. Nuestro plugin comprueba los problemas de integridad con el wp-admin, wp-includes, y archivos en el root.

Para verificar la integridad de archivos core usando el plugin de Sucuri:

- Inicie sesión en WordPress como admin y seleccione Sucuri Security > Dashboard.

- Observe el Status de la sesión Core Integrity.

- Cualquier archivo cambiado, añadido o eliminado puede ser parte del hack.

Si nada ha cambiado, sus archivos core están limpios.

Use un FTP client para procurar malware rápidamente en directórios como el wp-content. Recomendamos el uso de FTPS/SFTP/SSH en lugar del FTP descifrado.

Verifique los Archivos Recién Cambiados

Identifique los archivos que estaban hackeados para saber si han sido cambiados recientemente, utilizando los audit logs del plugin Sucuri.

Para verificar archivos cambiados recientemente usando el plugin Sucuri:

- Inicie sesión en WordPress como admin y seleccione Sucuri Security > Dashboard.

- Observe el Status de la sesión Audit Logs y busque cambios recientes.

- Cambios desconocidos en los últimos 7-30 días pueden ser sospechosos.

1.5 Confirme Logins de Usuarios

Verifique la lista de inicios de sesión de usuarios recientes para ver si las contraseñas fueron robadas o si se han creado nuevos usuarios maliciosos.

Para verificar logins recientes usando el plugin Sucuri:

- Inicie sesión en WordPress como admin y seleccione Sucuri Security > Last Logins.

- Confirme la lista de usuarios y la hora que han iniciado la sesión.

- Fechas u horas de inicio de sesión inusuales pueden indicar que una cuenta de usuario ha sido hackeada.

REMUEVA EL HACK

Ahora que ya tiene la información sobre los usuarios vulnerables y las ubicaciones del malware, remueva el software malicioso de WordPress y vuelva a configurar su sitio web para que quede limpio.

Pista Pro:

La mejor manera de identificar los archivos pirateados es comparar el estado actual de su sitio web con una vieja copia de seguridad limpia. Si hay una copia de seguridad disponible, la utilice para comparar las dos versiones e identificar lo que ha cambiado

Algunos de estos pasos requieren el acceso al servidor web y a la base de datos. Si usted no sabe cómo manejar las tablas de base de datos o editar PHP, busque la ayuda de nuestro equipo de respuesta a incidentes que van a remover completamente el malware de su sitio web WordPress.

Limpie Archivos Hackeados de Su Sitio Web

Si la infección se encuentra en sus archivos principales o plugins, usted podrá removerla fácilmente con nuestro plugin. También puede hacerlo manualmente, pero tenga cuidado para no cambiar su archivo wp-config.php o la carpeta wp-content.

Para reparar archivos core usando el plugin Sucuri:

- Inicie sesión en WordPress como admin y seleccione Sucuri Security > Dashboard.

- Verifique las notificaciones en la sesión Core Integrity.

- Seleccione los archivos Modified y Removed y la acción Restore source.

- Marque la casilla para confirmar I understand that this operation can not be reverted.

- Haga clic en Proceed.

- Seleccione los archivos Added y escoja la acción Delete file.

- Repita los pasos 5-6.

- Archivos custom pueden ser modificados por nuevas copias, o una copia de seguridad más reciente (si la copia de seguridad no está infectada). Aquí hay más pistas que se pueden usar en su WordPress.Usted puede utilizar payloads maliciosos o archivos sospechosos que se encuentran en el primer paso y eliminar el hack.

Para remover la infección de malware manualmente de los archivos de su sitio web:

- Inicie sesión en su servidor vía SFTP o SSH.

- Crie una copia de seguridad antes de hacer cualquier cambio.

- Identifique los archivos recién cambiados.

- Confirme la fecha del cambio con el usuario que lo hizo.

- Restaure archivos sospechosos con coopias del repositoorio oficial de WordPress.

- Abra los archivos personalizados o premium (aquellos que no están en el repositorio oficial) con un editor de texto.

- Retire el código sospechoso de archivos personalizados.

- Pruebe para ver si el sitio web está todavía en funcionamiento después de los cambios.

La eliminación manual de códigos “maliciosos” puede ser desastrosa para la salud de su sitio web. Nunca haga ninguna acción sin una copia de seguridad. Si no está seguro, consulte a un experto.

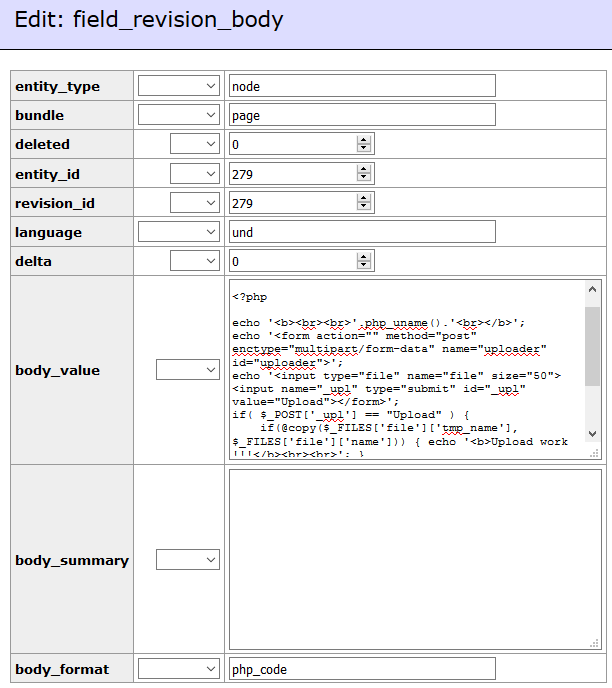

Limpie Tablas Hackeadas de la Base de Datos

Para eliminar la infección de malware de la base de datos de su sitio web, utilice el panel admin para conectarse con la base de datos. También se puede utilizar herramientas como Search-Replace-DB o Adminer.

Para remover la infección de malware manualmente de sus tablas de base de datos:

- Inicie sesión en el admin panel de su base de datos (database).

- Haga una copia de seguridad de la base de datos antes de hacer cambios.

- Busque contenido sospechoso (i.e., palabras-claves spammy, links).

- Abra la tabla que contiene el contenido sospechoso.

- Remueva manualmente el contenido sospechoso.

- Pruebe para ver si el sitio web está todavía en funcionamiento después de los cambios.

- Retire todas las herramientas de acceso a la base de datos que utilizó.

Utilice la información del payload proporcionada por el escáner de malware o busque funciones PHP maliciosas comunes, como eval, base64_decode, gzinflate, preg_replace, str_replace, etc. Tenga en cuenta que estas funciones también se utilizan en los plugins por motivos legítimos, a continuación, pruebe todos los cambios o busque ayuda para no destruir su sitio web accidentalmente.

La extracción manual de los archivos “maliciosos” puede ser desastrosa para la salud de su sitio web. Nunca haga ninguna acción sin una copia de seguridad. Si no está seguro, consulte a un experto.

Proteja Sus Cuentas de Usuario

Si se observa cualquier usuario de WordPress diferente, elimínelos para que los hackers pierdan el acceso a su sitio web. Se recomienda que sólo tenga un usuario admin. Otros usuarios deben configurarse con el mínimo de privilegios posible (ie. contributor, author, editor).

Para remover manualmente la infección de malware de sus tablas de base de datos:

- Haga una copia de seguridad de su sitio web antes de continuar.

- Inicie sesión en WordPress como admin y haga clic en Users.

- Encuentre nuevas cuentas de usuario sospechosas.

- Pase el ratón sobre el usuario sospechoso y haga clic en Delete.

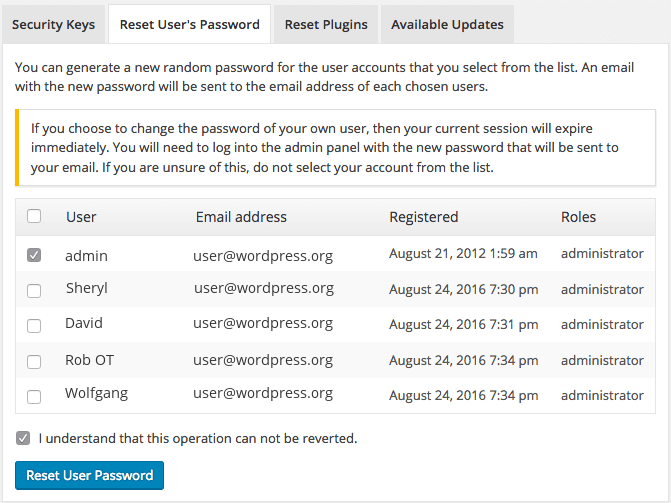

Si piensa que algunas de sus cuentas de usuario se han comprometido, restablezca sus contraseñas.

Para restablecer las contraseñas de usuario mediante el plugin Sucuri:

- Inicie sesión en WordPress como admin y seleccione Sucuri Security > Post-Hack.

- Haga clic en Reset User’s Password tab.

- Marque la casilla junto a la cuenta de usuario que puede haber sido comprometido.

- Marque la casilla para confirmar I understand that this operation can not be reverted.

- Haga clic en Reset User Password.

El usuario recibirá un correo electrónico con una contraseña temporal fuerte.

Remueva Backdoors Escondidos

Los hackers siempre encuentran una manera de volver a su sitio web. Muy a menudo, vemos múltiples puertas traseras de varios tipos de sitios web WordPress hackeados.

A menudo, las puertas traseras están en archivos con nombres semejantes a los archivos core de WordPress ubicados en el directorio incorrecto. Los atacantes también pueden inyectar puertas traseras en archivos como wp-config.php y directorios como /themes, /plugins, y /uploads.

Puertas traseras generalmente incluyen las siguientes funciones PHP:

- base64

- str_rot13

- gzuncompress

- eval

- exec

- create_function

- system

- assert

- stripslashes

- preg_replace (with /e/)

- move_uploaded_file

Estas funciones también se pueden utilizar legítimamente por los plugins, entonces, pruebe todos los cambios, porque usted puede destruir su sitio web si remueve funciones benignas.

La mayoría de los códigos maliciosos que vemos utiliza algún tipo de encriptación para evitar la detección. Además de componentes de alta calidad que utilizan el cifrado para proteger su mecanismo de autenticación, es muy raro ver encriptación en el repositorio oficial de WordPress.

Es esencial que todas las puertas traseras estén cerradas para limpiar un hack con éxito en WordPress, o su sitio se volverá a infectarse rápidamente.

Remueva Notificaciones de Malware

Si usted ha sido notificado por Google, McAfee, Yandex (o cualquier otra autoridad de spam web) puede solicitar una revisión después de que el hack haya sido reparado.

Para remover notificaciones de malware en su sitio web:

- Llame a su empresa de alojamiento web y pida para retirar su suspensión.

- A veces tendrá que proporcionarles detalles sobre cómo se ha eliminado el malware.

- Llene una solicitud de revisión para cada autoridad de lista negra.

- ie. Google Search Console, McAfee SiteAdvisor, Yandex Webmaster.

- El proceso de revisión puede llevar días.

- Con el plan de seguridad de sitios web Sucuri, enviamos las solicitudes de revisión de listas negras para usted. Esto hace que las notificaciones de malware se eliminen más rápidamente, en la mayoría de los casos en menos de 10 horas.

POS – HACK

En este último paso, aprenderá cómo solucionar los problemas que pueden haber causado el hack de su WordPress. También seguirá los pasos esenciales para mejorar la seguridad de su sitio web WordPress.

Actualice y Resetee las Opciones de Configuración

Software desactualizado es una causa importante de infecciones. Esto incluye la versión de su CMS, plugins, temas y cualquier otra extensión. Credenciales potencialmente comprometidas también se pueden restablecer para asegurar que no se volverán a infectar.

Actualice su Software WordPress

Para aplicar actualizaciones en WordPress manualmente:

- Acceda su servidor vía SFTP o SSH.

- Haga una copia de seguridad de su sitio web y de la base de datos (en especial la de contenido personalizado).

- Remueva manualmente los directorios wp-admin y wp-includes.

- Sustituya el wp-admin y el wp-includes usando la copias del repositorio oficial de WordPress.

- Remueva manualmente y reemplace plugins y temas con las copias de las fuentes oficiales.

- Inicie sesión en WordPress como admin y haga clic en Dashboard > Updates.

- Haga las actualizaciones que faltan.

- Abra su sitio web para asegurarse de que está todavía en funcionamiento.

Si el plugin Sucuri identifica otro software obsoleto en su servidor (i.e., Apache, cPanel, PHP), debe actualizarlos para asegurarse de que no haya ningún parche de seguridad faltando.

Recomendamos la extracción manual y sustitución de archivos core en lugar de utilizar la configuración de actualización en el panel wp-admin. Esto asegura que cualquier archivo malicioso añadido a los directorios centrales sean escaneados. Elimine directorios core (wp-admin, wp-includes) y añada manualmente los mismos directorios core.

¡Tenga cuidado de no tocar el wp-config o wp-content, ya que esto romperá su sitio web!

Resetee sus Contraseñas

Cambie sus contraseñas para todos los puntos de acceso, incluyendo las cuentas de usuario de WordPress, FTP/SFTP, SSH, cPanel y su base de datos.

Para restablecer las contraseñas de usuarios usando el plugin Sucuri:

- Inicie sesión en WordPress como admin y seleccione Sucuri Security > Post-Hack.

- Seleccione el tab Reset User’s Password.

- Marque la casilla cerca de la cuenta de usuario que fue comprometida.

- Marque la casilla para confirmar I understand that this operation can not be reverted.

- Haga clic en Reset User Password.

- El usuario recibirá un correo electrónico con una contraseña temporal fuerte.

Reduzca el número de cuentas de administrador de todos sus sistemas. Practique el concepto de mínimo privilegio. Sólo proporcione acceso a aquellos que lo necesitan.

Todas sus cuentas deben utilizar contraseñas seguras. Una buena contraseña tiene tres componentes – la complejidad, el tamaño y la exclusividad. Algunos dicen que es muy difícil recordar muchas contraseñas. Es por eso que existen los gestores de contraseñas.

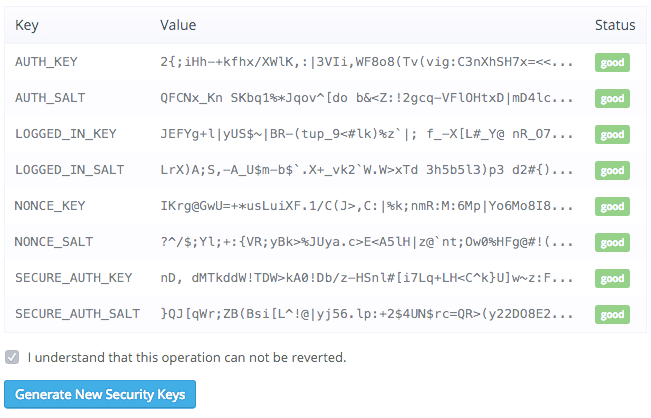

Genere Nuevas Claves Secretas

Una vez que sus contraseñas se han restablecido, todos los usuarios deben cerrar la sesión usando nuestro plugin. WordPress utiliza cookies para mantener las sesiones de usuarios activas durante dos semanas. Si un atacante tiene una cookie de sesión, retendrá el acceso al sitio web, incluso después de que se cambie la contraseña. Para solucionar esta vulnerabilidad, se recomienda forzar a los usuarios activos a cambiar las claves secretas de WordPress.

Para generar nuevas claves secretas utilizando el plugin Sucuri:

- Inicie sesión en WordPress como admin y seleccione Sucuri Security > Post-Hack.

- Haga clic en Security Keys.

- Haga clic en Generate New Security Keys.

- Todos los usuarios deberán cerrar sesión del panel de WordPress.

Recomendamos que usted vuelva a instalar todos los plugins después de un hack para asegurarse de que estén funcionando y sin malware. Si deshabilita el complemento, se recomienda que también los quite del servidor web.

- Inicie sesión en WordPress como admin y seleccione Sucuri Security > Post-Hack.

- Seleccione el tab Reset Plugins.

- Seleccione los plugins que desea restablecer (se recomienda seleccionar todos).

- Haga clic en Process selected items.

Tenga en cuenta que los plugins premium deberán se instalar de nuevo manualmente, ya que su código no estará disponible en el repositorio oficial de WordPress.

Plugins premium deberán se instalar de nuevo manualmente, ya que su código no estará disponible en el repositorio oficial de WordPress.

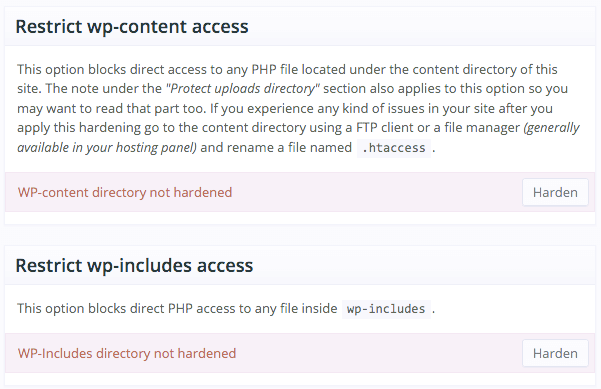

Haga el Hardening de WordPress

Hacer hardening de un servidor o de una aplicación significa seguir los pasos para reducir su superficie de ataque, o puntos de entrada de atacantes. WordPress y sus plugins pueden se quedar más difíciles de hackear cuando se siguen estos pasos.

Para hacer hardening de WordPress usando el plugin Sucuri:

- Inicie sesión en WordPress como admin y seleccione Sucuri Security > Hardening.

- Lea las opciones para entender lo que hacen.

- Haga clic en Harden para aplicar las recomendaciones.

Hay innumerables maneras para hacer hardening en WordPress en función de sus necesidades. Recomendamos la lectura del WordPress Codex para comprender otros métodos de hardening. Vea la sección del Firewall de Sitios Web a continuación para obtener más información sobre cómo proporcionamos parches virtuales y hardening

Configure las Copias de Seguridad

La función de copias de seguridad funciona como una red de seguridad. Ahora que su sitio web ya está limpio y que ha seguido los pasos pos-hack, ¡haga una copia de seguridad! Tener una buena estrategia de copias de seguridad es esencial para tener una buena postura de seguridad.

Estos son algunos consejos para ayudarle con sus copias de seguridad del sitio web:

- LocalAlmacene las copias de seguridad de WordPress en un lugar fuera de su sitio web. Nunca almacene las copias de seguridad (o sus versiones anteriores) en su servidor, pues pueden ser hackeada y comprometer el sitio web real.

- AutomatizaciónSu solución de copias de seguridad se debe realizar de forma automática en una frecuencia que satisfaga las necesidades de su sitio web.

- RedundanciaAlmacene sus copias de seguridad en múltiples ubicaciones (almacenamiento en la nube, ordenador, hard drives externos).

- PruebaPruebe el proceso de restauración para confirmar que su sitio web está funcionando correctamente.

- Tipos de ArchivosAlgunas soluciones de copias de seguridad no incluyen algunos tipos de archivos como vídeos y archives.

-

- PagosBitDefender, Kaspersky, Sophos, F-Secure.

-

Si los equipos de los usuarios de WordPress no están limpios, su sitio web fácilmente puede volver a infectarse.

Firewall de Sitios Web

El número de vulnerabilidades explotadas por atacantes crece día a día. Mantener todo actualizado es un reto para los admins. Los Firewalls de Sitios Web se desarrollaron para proporcionar un sistema de defensa del perímetro para su sitio web.

Beneficios del uso de un firewall de sitios web:

- Prevenir un Hack FuturoPara detectar y detener los métodos y comportamientos de hacks conocidos, un firewall de sitios web mantiene su sitio web protegido contra infecciones.

- Actualización de Seguridad VirtualLos hackers explotan las vulnerabilidades de plugins y temas. Nuevas vulnerabilidades siempre aparecen (llamadas día cero). Un buen firewall de sitios web parcheará los defectos en software del sitio web, incluso si usted no ha hecho las actualizaciones de seguridad.

- Bloqueo de Ataques de Fuerza BrutaUn firewall de sitios web debe impedir que cualquier persona no autorizada acceda a su página wp-admin o wp-login, para asegurarse de que no puedan utilizar ataques automatizados de fuerza bruta para adivinar sus contraseñas.

- Mitigación de Ataques de DDoSAtaques de denegación de servicio distribuido intentan sobrecargar el servidor o los recursos de su aplicación. Para detectar y bloquear todo tipo de ataques DDoS, un firewall de sitios web se asegura de que su sitio web está disponible incluso si bajo ataque de un gran volumen de visitantes falsos.

- Optimización de PerformanceLa mayoría de WAFs ofrecen almacenamiento en caché para aumentar la velocidad global de la página web, para mantener satisfechos a sus visitantes y reducir la velocidad de salida de los visitantes, con el objetivo de mejorar la interacción con el sitio web, la tasa de conversión y la clasificación de los motores de búsqueda.Gratuitos Malwarebytes, Avast, Microsoft Security Essentials, Avira.

Escanee su Ordenador

Todos los usuarios de WordPress deben ejecutar un escáner con un programa antivirus de confianza en su sistema operativo.

WordPress puede verse comprometido si un usuario con un ordenador infectado tiene acceso al panel. Algunas infecciones utilizan un ordenador con editores de texto o clientes FTP.

Algunos programas de antivirus que recomendamos

Tenga sólo un programa antivirus que protege su sistema para evitar conflictos.

Para que usted tenga confianza de que sus datos y archivos estén completamente seguros, por parte de Benzahosting, le podemos contar que contamos con seguridad de archivos y datos, ademas contamos con backups de datos semanales, mensuales, en caso de alguna eventualidad. Monitoreamos nuestros servidores de manera constante, haciendo actualizaciones y mejoramiento del funcionamiento integral de cada uno de ellos, es también necesario que su sitio hecho con WordPress, siempre este actualizado, y con los plugins de seguridad que recomendamos activos, ya que con esto evitara algún defecto en su theme o tema de su sitio web. En Benzahosting contamos con servicios de Datacenter variados para cada proyecto en particular, como: Web Hosting Chile, Hosting Profesional, Hosting Multidominios, Hosting Reseller, Hosting VPS, Servidores Dedicados, Certificados SSL, Respaldos corporativos, etc, puede visitarnos en: www.benzahosting.cl